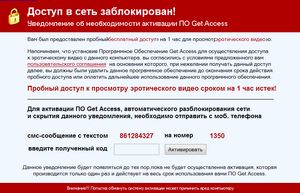

Баннеры «Windows заблокирован — для разблокировки пошлите SMS» и их бессчётные вариации безмерно обожают ограничивать права доступа свободных пользователей ОС Windows. Наряду с этим обычно стандартные методы выхода из неприятной обстановки – корректировка неприятности из Надёжного режима, коды разблокировки на сайтах ESET и DR Web, как и перенос времени на часах BIOS в будущее далеко не всегда срабатывают.

Смотрите кроме этого: Как раскрутить приложение в Pebble App Store

Полгода назад я приобрел Pebble, определил об «облачной» IDE Cloud Pebble и написал для себя приложение-циферблат (watchface), показывающий текущее планет и положение Луны. Наподобие оказалось хорошо, и я опубликовал итог в Pebble App Store. Тут нужно сообщить что Pebble App Store не предполагает размещения платных приложений, а сам я кроме того не программист, так что все делалось just for fun.

В первоначальный сутки watchface был скачан 70 раз, позже данный показатель медлено понижался и стабилизировался в коридоре 2-10 загрузок в сутки.

Неужто нужно будет переустанавливать совокупность либо платить вымогателям? Само собой разумеется, возможно пойти и несложным методом, но не лучше ли нам попытаться совладать с навязчивым монстром по имени Trojan.WinLock сомостоятельно и имеющимися средствами, тем более что проблему возможно постараться решить достаточно скоро и совсем безвозмездно.С кем боремся?Первые программы-вымогатели активизировались в декабре 1989 года.

Многие пользователи взяли тогда по почте дискетки, предоставляющие данные о вирусе СПИДа. По окончании установки маленькой программы совокупность приходила в неработоспособное состояние. За её реанимацию пользователям предлагали раскошелиться.

Вредоносная деятельность первого SMS-блокера, познакомившего пользователей с понятием “светло синий экран смерти” была отмечена в октябре 2007 года.Trojan.Winlock (Винлокер) — представитель широкого семейства вирусов, установка которых ведет к полной блокировке либо значительному затруднению работы с ОС. Применяя успешный передовые технологии и опыт предшественников разработчики винлокеров быстро перевернули новую страницу в истории интернет-мошенничества.

Больше всего модификаций вируса пользователи взяли зимний период 2009-2010 гг, в то время, когда согласно данным статистики был заражен ни один миллион персональных компьютеров и ноутбуков. Второй пик активности пришелся на май 2010 года. Не обращая внимания на то, что число жертв целого поколения троянцев Trojan.Winlock сейчас существенно сократилось, а отцы идеи заключены в тюрьму, неприятность так же, как и прежде актуальна.Число разных предположений винлокеров превысило тысячи.

В ранних предположениях (Trojan.Winlock 19 и др.) преступники потребовали за разблокировку доступа 10 рублей. Отсутствие любой активности пользователя спустя 2 часа приводило к самоудалению программы, которая оставляла по окончании себя только неприятные воспоминания.

С годами аппетиты росли, и для разблокировки возможностей Windows в более поздних предположениях требовалось уже 300 – 1000 рублей и выше, о самоудалении программы разработчики робко забыли.В качестве вариантов оплаты пользователю предлагается SMS – платеж на короткий номер либо же электронный кошелек в совокупностях WebMoney, Яндекс Деньги. Причиной, “стимулирующим” неискушенного пользователя совершить платеж делается возможный просмотр порносайтов, применение нелицензионного ПО… А чтобы повысить эффективность текст-обращение вымогателя содержит угрозы стереть с лица земли эти на компьютере пользователя при попытке одурачить совокупность.Пути распространения Trojan.WinlockВ большинстве случаев заражение происходит в связи с уязвимостью браузера.

Территория риска – все те же “взрослые” ресурсы. Хороший вариант заражения – юбилейный визитёр с ценным призом. Еще один классический путь инфицирования – программы, маскирующиеся под авторитетные инсталляторы, самораспаковывающиеся архивы, обновления – Adobe Flash и пр. Интерфейс троянов красочен и разнообразен, традиционно употребляется техника маскировки под окна противовирусной программы, реже — анимация и др.Среди неспециализированного многообразия видящихся модификаций, Trojan.Winlock возможно поделить на 3 типа:

- Порноиформеры либо баннеры, заставляющиеся лишь при открывании окна браузера.

- Баннеры, остающиеся на рабочем столе по окончании закрытия браузера.

- Баннеры, появляющиеся по окончании загрузки рабочего стола Windows и блокирующие запуск диспетчера задач, доступ к редактору реестра, загрузку в надёжном режиме, а в отдельных случаях – и клавиатуру.

В последнем случае для совершения минимума нехитрых манипуляций, нужных преступнику, в распоряжении пользователя остается мышь для ввода кода на цифровом экранном интерфейсе.Вредные привычки Trojan.WinlockДля обеспечения распространения и автозапуска вирусы семейства Trojan.Winlock модифицируют ключи реестра:-[…\Software\Microsoft\Windows\CurrentVersion\Run] ‘svhost’ = ‘%APPDATA%\svhost\svhost.exe’-[…\Software\Microsoft\Windows\CurrentVersion\Run] ‘winlogon.exe’ = ‘\winlogon.exe’С целью затруднения обнаружения в совокупности вирус блокирует отображение срытых файлов, формирует и запускает на выполнение:

- %APPDATA%\svhost\svhost.exe

Запускает на выполнение:

- \winlogon.exe

- %WINDIR%\explorer.exe

- \cmd.exe /c %TEMP%\uAJZN.bat

- \reg.exe ADD «HKCU\Software\Microsoft\Windows\CurrentVersion\Run» /v «svhost» /t REG_SZ /d %APPDATA%\svhost\svhost.exe /f

Завершает либо пробует завершить системный процесс:

- %WINDIR%\Explorer.EXE

Вносит трансформации в файловую совокупность:Формирует следующие файлы:

- %APPDATA%\svhost\svhost.exe

- %TEMP%\uAJZN.bat

Присваивает атрибут ‘скрытый’ для файлов:

- %APPDATA%\svhost\svhost.exe

Ищет окна:

- ClassName: ‘Shell_TrayWnd’ WindowName: »

- ClassName: ‘Indicator’ WindowName: »

Лечение. Метод 1-й. Подбор кодовой комбинации по платежным реквизитам либо номеру телефонаРаспространенность и острота неприятности подтолкнула разработчиков противовирусных программ к поиску действенных ответов неприятности. Так на сайте Dr.Web в открытом доступе представлен интерфейс разблокировки в виде окна, куда необходимо ввести номер телефона либо электронного кошелька, применяемые для вымогательства.

Ввод соответствующих данных в окно (см. рис. ниже) при наличии вируса в базе разрешит взять желаемый код. Метод 2. Поиск нужного кода разблокировки по изображению в базе данных сервиса Dr.WebНа второй странице сайта авторы представили еще один вариант выбора — готовую базу кодов разблокировки для распространенных предположений Trojan.Winlock, классифицируемых по изображениям.Подобный сервис поиска кодов представлен противовирусной студией ESET, где собрана база из практически 400 000 тысяч вариантов кодов разблокировки и лабораторией Касперского, предложившей не только доступ к базе кодов, но и собственную лечащую утилиту — Kaspersky WindowsUnlocker.Метод 3. Утилиты – разблокировщикиСплошь и рядом видятся обстановке, в то время, когда из-за активности вируса либо сбоя совокупности Надёжный режим с помощью командной строки, разрешающий совершить нужные своевременные манипуляции выясняется недоступным, а откат совокупности не известно почему кроме этого выясняется неосуществимым.

В таких случаях Диск неполадок восстановления и Устранение компьютера Windows оказываются ненужны, и приходится задействовать возможности восстановления с Live CD.Для разрешения обстановки рекомендуется применять специальную лечащую утилиту, образ которой потребуется загрузить с компакт диска либо USB-накопителя. Для этого соответствующая возможность загрузки должна быть предусмотрена в BIOS.

По окончании того, как загрузочному диску с образом в настройках БИОС будет задан верховный приоритет, первыми смогут загрузиться CD-диск либо флэшка с образом лечащей утилиты.В общем случае зайти в БИОС на ноутбуке значительно чаще удается при помощи клавиши F2, на ПК – DEL/DELETE, но их сочетания и клавиши для входа смогут различаться (F1, F8, реже F10, F12…, сочетания клавиш Ctrl+Esc, Ctrl+Ins, Ctrl+Alt, Ctrl+Alt+Esc и др.). Определить сочетание клавиш для входа возможно, отслеживая текстовую данные в нижней левой области экрана в первые секунды входа. Подробнее о возможностях и настройках BIOS разных предположений возможно определить тут.Потому, что работу мышки поддерживают лишь поздние предположения BIOS, перемещаться вверх и вниз по меню наверное придется при помощи стрелок “вверх” – “вниз”, кнопок “+” “–“, ”F5” и ”F6”.AntiWinLockerLiveCDОдна из самых популярных и несложных утилит, действенно справляющаяся с баннерами-вымогателями – “убийца баннеров” AntiWinLockerLiveCD в полной мере заслужила собственную репутацию. Главные функции программы:

- Фиксирование трансформаций наиболее значимых параметров ОС;

- Фиксирование присутствия в области автозагрузки не подписанных файлов;

- Защита от замены некоторых системных файлов в WindowsXP userinit.exe, taskmgr.exe;

- Защита от отключения вирусами редактора реестра и Диспетчера задач;

- Защита загрузочного сектора от вирусов типа Trojan.MBR.lock;

- Защита области подмены образа программы на другой. В случае если баннер не даёт загрузится Вашему компьютеру, AntiWinLocker LiveCD / USB окажет помощь его убрать в автоматическом режиме и вернёт обычную загрузку.

Автоматическое восстановление совокупности:

- Восстанавливает корректные значения во всех критических областях оболочки;

- Отключает не подписанные файлы из автозагрузки;

- Ликвидирует редактора Диспетчера реестра и блокировку задач;

- Очистка всех временных и исполняемых файлов из профиля пользователей;

- Устранение всех системных отладчиков (HiJack);

- Восстановление файлов HOSTS к начальному состоянию;

- Восстановление системных файлов, если он не завизированы (Userinit, taskmgr, logonui, ctfmon);

- Перемещение всех неподписанных заданий (.job) в папку AutorunsDisabled;

- Удаление всех отысканных файлов Autorun.inf на всех дисках;

- Восстановление загрузочного сектора (в среде WinPE).

Лечение с применением утилиты AntiWinLocker LiveCD – не панацея, но один из самых несложных и стремительных способов избавиться от вируса. Дистрибутив LiveCD, кроме того в собственной облегченной бесплатной Lite версии располагает для этого всеми нужными инструментами – файловым менеджером FreeCommander, снабжающим доступ к системным файлам, доступом к файлам автозагрузки, доступом к реестру.

Программа – настоящая находка для начинающих пользователей, потому, что разрешает выбрать режим автоматической коррекции и проверки, в ходе которой последствия и вирус его активности будут отысканы и нейтрализованы за пара мин. фактически без участия пользователя. По окончании перезагрузки машина готовься продолжить работу в обычном режиме.Последовательность действий предельно несложна:Скачиваем файл AntiWinLockerLiveCD нужной версии на сторонний компьютер в формате ISO, вставляем CD компакт-диск в его дисковод и после этого, щелкнув правой кнопкой мышки по файлу выбираем ”Открыть посредством”, потом выбираем “Средство записи образов дисков Windows” – “Записать” и переписываем образ на CD-диск. Загрузочный диск готов.

- Помещаем диск с образом в дисковод заблокированного ПК/ноутбука с предварительно настроенными параметрами BIOS (см. выше);

- Ожидаем загрузки образа LiveCD в оперативную память.

- По окончании запуска окна программы выбираем заблокированную учетную запись;

- Выбираем для обработки данных версию Professional либо Lite. Бесплатная версия (Lite) подходит для ответа практически всех задач;

- По окончании выбора версии выбираем диск, на котором установлен заблокированный Windows (если не выбран программой машинально), учетную запись Пользователя, применяемую ОС и устанавливаем параметры поиска.

Для чистоты опыта необходимо отметить галочками все пункты меню, не считая последнего (вернуть загрузочный сектор). Нажимаем ”Старт”/”Начать лечение”.Ожидаем результатов проверки. Проблемные файлы по ее окончании будут подсвечены на экране красным цветом. Как мы и предполагали, особенное внимание при поиске вируса в приведенном примере программа уделила классическим ареалам его обитания. Утилитой зафиксированы трансформации в параметрах Shell, несущих ответственность за графическую оболочку ОС.

По окончании закрытия и лечения всех окон программы в обратном порядке, нажатия кнопки ”перезагрузки” и Выход знакомая заставка Windows снова заняла собственный привычное положение. Отечественная неприятность решена удачно. В числе дополнительных нужных инструментов программы:

- Редактор реестра;

- Командная строка;

- Диспетчер задач;

- Дисковая утилита TestDisk;

- AntiSMS.

Проверка в автоматическом режиме утилитой AntiWinLockerLiveCD не всегда позволяет найти блокировщика. В случае если автоматическая чистка не принесла результатов, вы постоянно можете воспользоваться возможностями Менеджера Файлов, проверив пути C: либо D:\Documents and Settings\Имя пользователя\Local Settings\Temp (Для ОС Windows XP) и С: либо D:\Users\Имя пользователя\AppData\Local\Temp (Для Windows 7).

В случае если баннер прописался в автозагрузке, имеется возможность анализа результатов проверки в ручном режиме, разрешающего отключить элементы автозагрузки.Trojan.Winlock, в большинстве случаев, не зарывается через чур глубоко, и достаточно предсказуем. Все, что необходимо чтобы напомнить ему собственный место – несколько хороших советов и программ, ну и, конечно же, осмотрительность в бесконечном киберпространстве.Удачи вам в начинаниях и лишь приятных, а основное — надёжных встреч!Послесловие от команды iCoverНадеемся, что предоставленная в этом материале информация будет нужна читателям блога компании iCover и окажет помощь без особенного труда совладать с обрисованной проблемой за считанные 60 секунд. И вдобавок сохраняем надежду, что в отечественном блоге вы отыщете большое количество нужного и увлекательного, сможете познакомиться с результатами неповторимых экспертиз и тестов новейших гаджетов, отыщете ответы на самые вопросы , ответ которых обычно требовалось днем ранее.).

Случайная статья:

\

Похожие статьи:

-

Как очистить диск с от ненужных файлов

Кроме того с учетом того, что из года в год накопители становятся более вместительными, вопрос о недостаточном количестве места на диске С остается…

-

Почему автомобильный аккумулятор нельзя использовать в ибп?

ПредысторияНа тот момент, в то время, когда я первый раз попытался заменить в ИБП ветхий аккумулятор ёмкостью 7Ач на ветхий автомобильный аккумулятор…

-

Svchost.exe грузит процессор на windows: решение проблемы

Svchost.exe — исполняемый файл, «напугавший» не одного пользователя. Не смотря на то, что это слово возможно было бы написать и без кавычек. Данный…

Ноябрь 13, 2013

Ноябрь 13, 2013  intellcity

intellcity  Опубликовано в

Опубликовано в  Метки:

Метки: